概要

Cloud Armor は様々なアクセス制御をすることが出来ます

ASN ( AS 番号 ) でもアクセス制御をすることが出来るので、今回はそれを試してみたいと思います :D

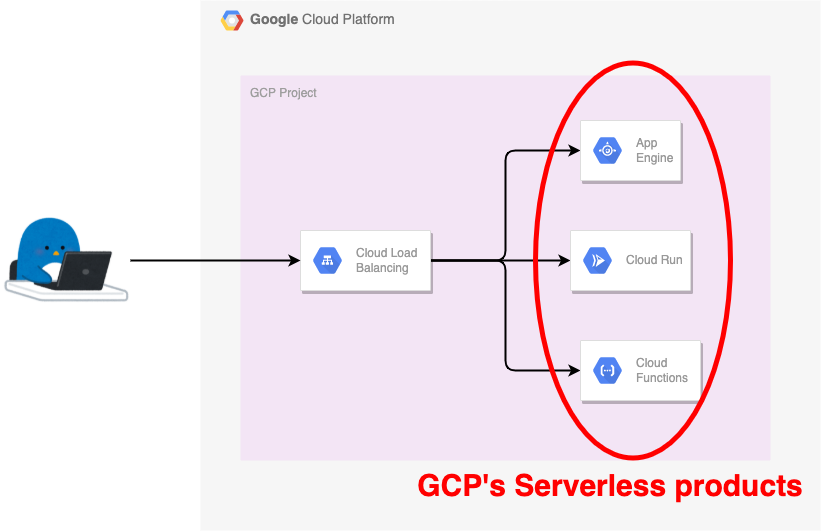

Cloud Armor とは

Google Cloud ( GCP ) が提供している WAF ( Web Application Firewall ) です

Google 規模の DDos 攻撃対策がデフォルトで備わっており、GCLB と組み合わせることで非常に強力なサービス保護を簡単に設定することが出来ます

ASN とは

Autonomous System Number (ASN) であり、 AS 番号や自律システム番号などと呼ばれます

インターネットは 特定の運用ポリシーを持ったネットワークのかたまり 同士の接続により成り立っていて、ASN はその かたまり に付与されている番号です

詳しくは JPNIC のページを参照して下さい

実際にやってみる

自分の IP アドレスを確認する

外部サイトで確認できます

私の自宅で確認してみたスクショ

自分の IP アドレスから ASN を確認する

で調べることが出来ます

上記からサーチするか、URL の PATH で入れると結果が帰ってきます

例: https://bgpview.io/ip/8.8.8.8

私の自宅で確認したスクショ

---> ASN の列に表示されている文字列をメモっておきます

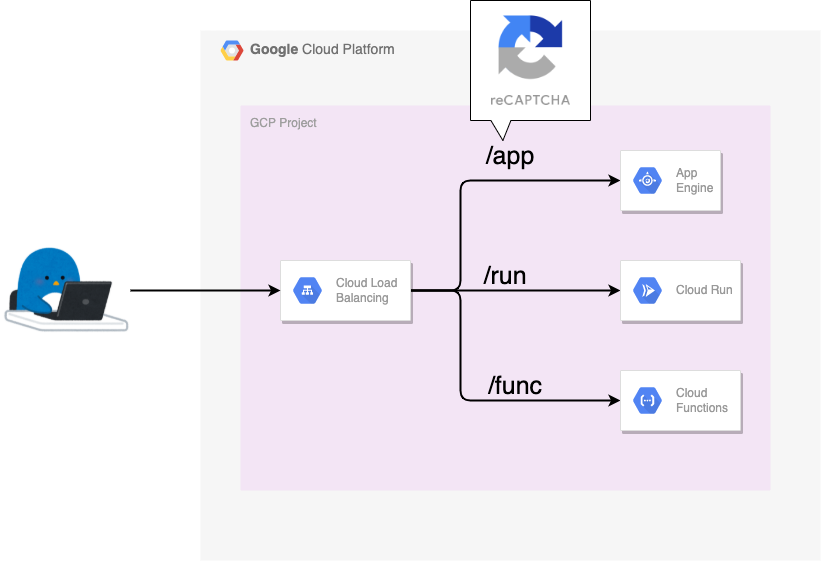

Cloud Armor に ASN を登録する

先程メモしておいた ASN を Cloud Armor の Advanced mode のルールとして追加します

詳細な記法は公式ドキュメントを参照して下さい

私の自宅が所属しているネットワークの ASN を拒否し、502 のステータス返すように設定したスクショ

Web ブラウザで確認する

Cloud Armor の設定が済んだら Cloud Armor を適用しているアプリケーションを Web ブラウザで確認してみましょう

---> 設定通りアクセスを拒否し、 502 のステータスを返していることを確認出来ました ;)

まとめ

今回は Cloud Armor にて ASN でアクセス拒否の設定を試してみました

ASN の他にも 国コード や HTTP リクエストヘッダー や HTTP リクエストメソッド 等でもアクセス制御が出来るので、そのうち試してみたいと思います

Have fan !! :)